微软安全研究人员和工程师发现了自 2021 年 9 月以来针对 10,000 多家组织的大规模网络钓鱼攻击。

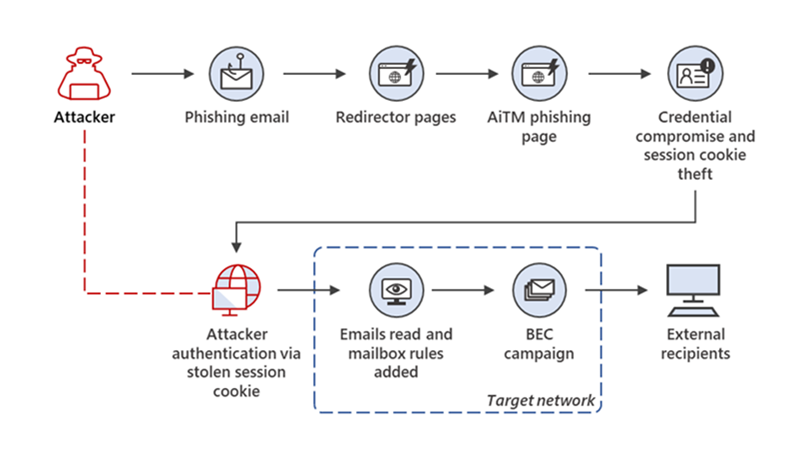

恶意行为者使用网络钓鱼 (AiTM) 网站窃取密码和会话数据; 这使他们能够绕过多因素身份验证保护来访问用户电子邮件收件箱,并使用企业电子邮件黑客活动针对其他目标进行后续攻击。

自卑微的开始以来,网络钓鱼攻击已经走过了漫长的道路。 在早期,网络钓鱼活动主要用于窃取帐户密码。 虽然网络钓鱼攻击仍在上升,但 ThreatLabz Zscaler 研究团队的数据 这表明攻击在 2021 年增加了 29%攻击已适应新的预防性对策。 在 2021 年 Microsoft 数字防御报告中,微软报告称其网络钓鱼攻击与去年相比翻了一番。

多因素身份验证,也称为两步验证,以及 无密码登录 它的人气飙升。 一些网站已经对用户强制进行多因素身份验证,但它仍然主要是一种可选的安全功能。

如果帐户受到第二层保护,那么密码就不值钱了。 如果启用了双因素身份验证,获得帐户密码的攻击者将无法访问它。 虽然有可能进入其他网站的帐户,但如果用户使用相同的电子邮件和密码组合,使用多因素身份验证通常会使基本的网络钓鱼攻击的利润降低。

威胁行为者必须找到新的攻击技术来对抗多因素身份验证和无密码登录的出现。 安全研究员 Dukes 先生描述了一种允许攻击者窃取会话 cookie 的新攻击。 站点使用会话 cookie 来确定用户的登录状态。 会话 cookie 的盗窃使攻击者能够劫持用户的会话,而无需登录帐户或完成第二步验证。

一些网站使用额外的保护措施来防止劫持成功,但大多数网站都没有。

中间对手网络钓鱼

微软安全研究人员分析的网络钓鱼活动也是在帐户会话 cookie 之后进行的。

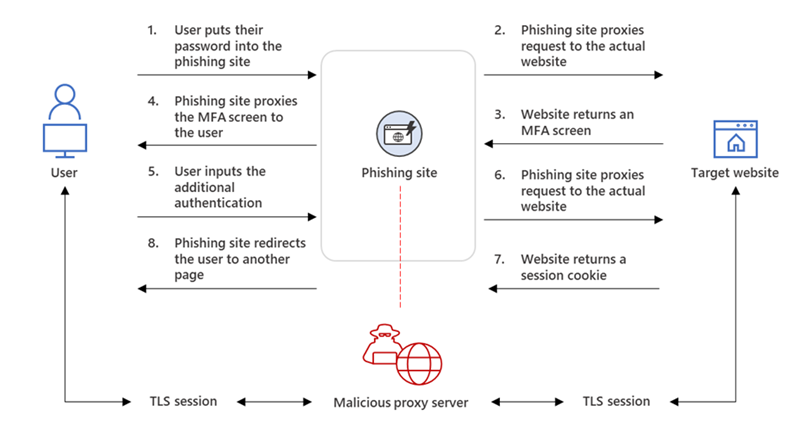

Adversary-in-The-Middle 网络钓鱼攻击使用放置在用户和用户想要打开的网站之间的代理服务器。 流量通过代理服务器进行路由,这使攻击者可以访问数据,包括帐户密码和会话 cookie。

Web 服务和应用程序使用会话来确定用户是否经过身份验证。 如果没有会话,用户每次在网站上打开新页面时都必须登录。

会话功能是在会话 cookie 的帮助下实现的,身份验证服务在用户成功登录后设置。

Adversary-in-The-Middle 攻击侧重于用户的会话 cookie,因此可以跳过整个身份验证步骤以获取对用户帐户的访问权限。

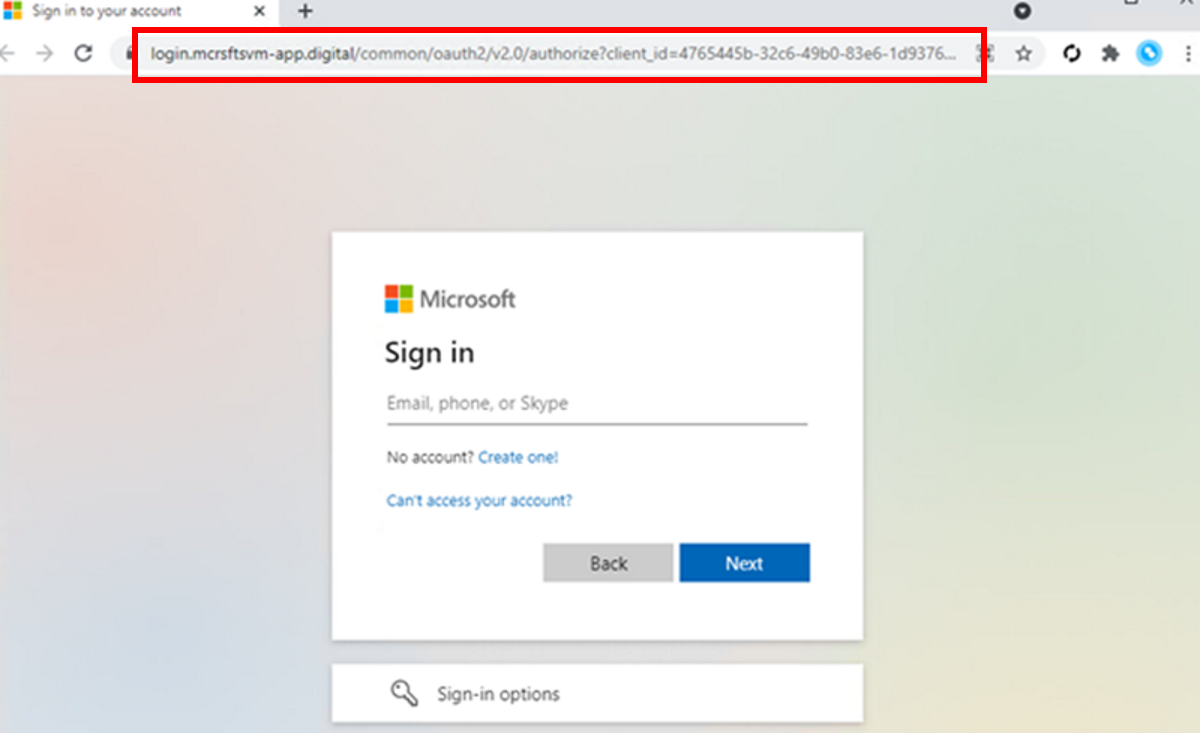

威胁参与者使用位于用户设备和欺骗站点之间的代理。 代理的使用消除了创建虚假站点的需要。 原始站点和网络钓鱼站点之间唯一明显的区别是 URL。

下面是详细的过程:

- 用户在钓鱼网站上输入密码。

- 网络钓鱼站点将请求定向到实际网站。

- 实际网站显示多因素身份验证屏幕。

- 网络钓鱼站点代理用户的多因素身份验证屏幕。

- 用户完成附加认证。

- 网络钓鱼站点将请求定向到实际网站。

- 实际网站返回一个会话 cookie。

- 需要用户的网络钓鱼站点。

获得会话 cookie 后,威胁者可能会使用它绕过整个身份验证过程,即使启用了多因素身份验证也是如此。

大规模“中间打折”钓鱼活动信息

微软工程师监控并分析了 2021 年 9 月开始的大规模网络钓鱼活动。工程师发现了针对 10,000 多个组织的活动的“多次迭代”。

主要攻击针对 Office 365 用户,并使用代理欺骗了 Office 的在线身份验证页面。

在网络钓鱼活动的一次迭代中,攻击者使用带有 HTML 文件附件的电子邮件。 这些电子邮件消息从一个组织发送给多个收件人。 在电子邮件中,收件人被告知他们有一条语音消息。

激活嵌入的附件将在用户的默认浏览器中打开 HTML 文件。 该页面通知用户语音消息已下载。 同时,用户被重定向到重定向器的站点; 攻击者使用站点重定向器来验证用户来自“原始 HTML 附件”。

这样做的目的之一是攻击者获得了对用户电子邮件地址的访问权限。 登录页面上的电子邮件地址已自动填充,以使其看起来不那么可疑。

钓鱼网站看起来像微软的认证网站,除了网址。 他为企业 Azure Active Directory 登录页面创建了一个代理,并嵌入了企业品牌。

一旦受害者输入了他们的凭据并完成了第二个验证步骤,他们就会被重定向到主要的办公室网站。 攻击者截获了数据,包括会话 cookie。

这些数据为攻击者提供了后续活动的选项,包括支付欺诈。 Microsoft 通过以下方式描述付款欺诈:

付款欺诈是一种攻击者欺骗欺诈目标将付款转移到攻击者拥有的帐户的方案。 这可以通过劫持和响应被黑帐户邮箱中正在进行的筹款电子邮件线程以及引诱欺诈目标通过虚假发票等方式汇款来实现。

在观察到的活动中,攻击者利用他们的访问权限来查找与财务相关的电子邮件和文件附件。 发送给用户的原始钓鱼邮件已被删除,以消除钓鱼攻击的痕迹。

一旦攻击者发现他们可以劫持的电子邮件线程,他们将创建规则以将电子邮件移动到存档并将其标记为自动阅读。 然后,攻击者响应“与目标和其他组织的员工之间的付款和账单相关的持久电子邮件链”,并从“已发送邮件”和“已删除”文件夹中删除所有电子邮件。

如何保护用户免受中间人的网络钓鱼攻击

在保护其员工免受复杂的网络钓鱼攻击时,组织的一种选择是实施补充多因素身份验证保护的条件访问策略。

这些策略可以使用其他信号评估登录请求,例如基于身份的信号,包括 IP 信息、用户或组成员资格、设备状态等。

员工和用户的教育也起着重要作用。 大多数网络钓鱼攻击需要潜在的受害者以一种或另一种方式变得活跃。 攻击可能需要用户单击链接、打开附件或执行其他操作。 当用户保持被动并且不落入陷阱时,大多数攻击都不会成功。

更多信息可在 微软安全博客.

轮到你了: 你有过网络钓鱼攻击吗? 您是否使用特定的反网络钓鱼保护措施?

概括

文章名

Office 网络钓鱼攻击绕过多因素身份验证

说明

微软安全研究人员和工程师发现了自 2021 年 9 月以来针对 10,000 多家组织的大规模网络钓鱼攻击。

作者

马丁·布林克曼

出版商

盖克斯科技新闻

标识

广告

“驕傲的網絡狂熱者。微妙迷人的推特怪胎。讀者。互聯網先驅。音樂愛好者。”

More Stories

《博德之门 3》开发商确认不会制作续作

这种多功能纤维具有改进的能量存储和灵活性

太阳之子花了20年才一鸣惊人